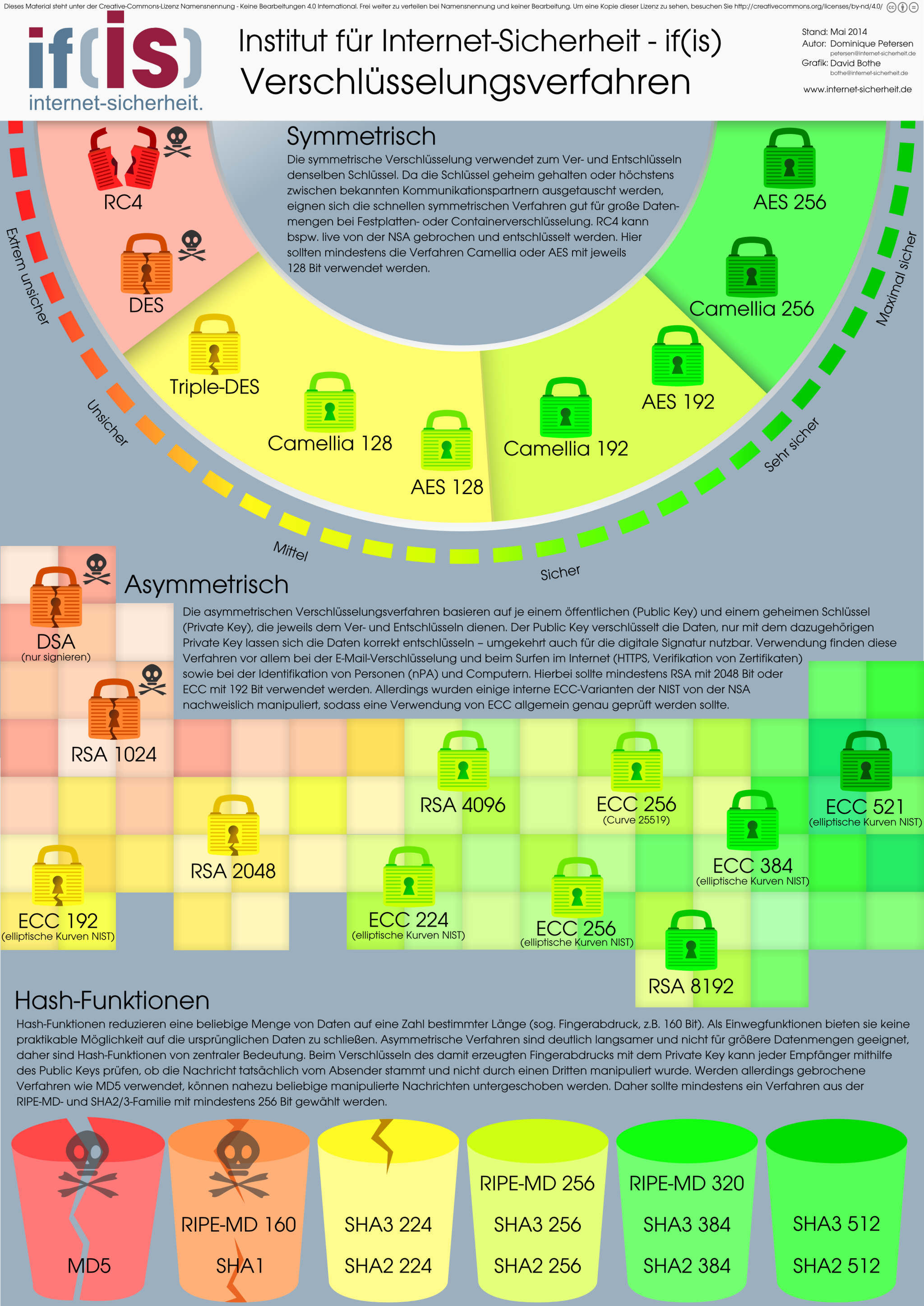

Passend zum letzten Artikel in der iX 5/2014 hat der IT-Sicherheitsexperte Dominique Petersen mit dem Grafiker David Bothe ein übersichtliches Poster mit den gängigsten Verschlüsselungsalgorithmen und deren kryptographische Bewertung erstellt.

So kann auf einen schnellen Blick erkannt werden, welche Verfahren eingesetzt und welche alsbald in den jeweiligen Einstellungen deaktiviert werden sollten. Die Poster sind in A4 und A3 erhältlich und können kostenfrei bezogen und weitergegeben werden. Ausgedruckte Poster an der Bürowand oder Zuhause sollten alle Personen daran erinnern, in der heutigen Zeit nur sichere Verfahren zu verwenden.

Die stets aktuellen Poster finden Sie immer unter folgendem Link: Aktualisiertes Crypto-Poster: Sicherheit von Verschlüsselungsalgorithmen bei TLS/SSL

Verschlüsselungsalgorithmen Hintergrundwissen und Status:

Die symmetrische Verschlüsselung verwendet zum Ver- und Entschlüsseln denselben Schlüssel. Da die Schlüssel geheim gehalten oder höchstens zwischen bekannten Kommunikationspartnern ausgetauscht werden, eignen sich die schnellen symmetrischen Verfahren gut für große Datenmengen bei Festplatten- oder Containerverschlüsselung. RC4 kann beispielsweise live von der NSA gebrochen und entschlüsselt werden. Hier sollten mindestens die Verfahren Camellia oder AES mit jeweils 128 Bit verwendet werden.

Die asymmetrischen Verschlüsselungsverfahren basieren auf je einem öffentlichen (Public Key) und einem geheimen Schlüssel (Private Key), die jeweils dem Ver- und Entschlüsseln dienen. Der Public Key verschlüsselt die Daten, nur mit dem dazugehörigem Private Key lassen sich die Daten korrekt entschlüsseln – dies ist umgekehrt auch für die digitale Signatur nutzbar. Verwendung finden diese Verfahren vor allem bei der E-Mail-Verschlüsselung und beim Surfen im Internet (HTTPS, Verifikation von Zertifikaten) sowie bei der Identifikation von Personen (nPA) und Computern. Hierbei sollte mindestens RSA mit 2048 Bit oder ECC mit 192 Bit verwendet werden. Allerdings wurden einige interne ECC-Varianten von der NSA nachweislich manipuliert, sodass eine Verwendung von ECC allgemein genau geprüft werden sollte.

Hash-Funktionen reduzieren eine beliebige Menge von Daten auf eine Zahl bestimmter Länge (sog. Fingerabdruck, z.B. 160 Bit). Als Einwegfunktionen bieten sie keine praktikable Möglichkeit auf die ursprünglichen Daten zu schließen. Asymmetrische Verfahren sind deutlich langsamer und nicht für größere Datenmengen geeignet, daher sind Hash-Funktionen von zentraler Bedeutung. Beim Verschlüsseln des damit erzeugten Fingerabdrucks mit dem Private Key kann jeder Empfänger mithilfe des Public Key prüfen, ob die Nachricht tatsächlich vom Absender stammt und nicht durch einen Dritten manipuliert wurde. Werden allerdings gebrochene Verfahren wie MD5 verwendet, können nahezu beliebige manipulierte Nachrichten untergeschoben werden. Daher sollte mindestens ein Verfahren aus der RIPE-MD- und SHA2/3-Familie mit mindestens 256 Bit gewählt werden.