Forschung

Auf dieser Webseite werden die Schwerpunkte der Forschung, die im Institut für Internet-Sicherheit if(is) bearbeitet wird, übersichtlich dargestellt. Weitere und tiefer gehende Informationen sind teilweise unter Publikationen sowie unter Aktuelle Projekte zu finden.

IfIs-Globus

Wir entwickeln uns zunehmend zu einer vernetzten Wissens- und Informationsgesellschaft, in der Verlässlichkeit und Vertrauenswürdigkeit von Kommunikationstechnik und Informationen eine exponierte Stellung einnehmen.

Aufgrund seiner scheinbar unbegrenzten Möglichkeiten und Vorteile gegenüber bisherigen Medien ist das Internet zu einer der wichtigsten Infrastrukturen in unserer modernen Gesellschaft geworden. In diesem wichtigen Anwendungsgebiet sehen wir, das Institut für Internet-Sicherheit, unsere Kernkompetenzen. Unsere Aktivitäten konzentrieren sich auf die pragmatische Umsetzung sicherer und vertraulicher IT-Konzepte. Durch die kontinuierliche Bearbeitung der unten beschriebenen und zukünftigen Schwerpunkte soll langfristig ein Kompetenzzentrum für Internet-Sicherheit am Standort Deutschland entstehen.

Schwerpunkte des If(Is)

Unsere Schwerpunkte der Lehre und Forschung im Bereich Internet-Sicherheit sind z.Zt.:

Internet-Erforschung

Das Internet besteht aus einer stetig wachsenden Anzahl voneinander unabhängiger Netze, den autonomen Systemen (AS). Zurzeit sind rund 57.000 AS-Netzwerke registriert. Ein AS wiederum kann aus vielen Teilnetzen zusammengesetzt sein, die über Router miteinander verbunden sind, aber einer einzigen administrativen Instanz unterstehen. Die autonomen Systeme unterscheiden sich in Größe und räumlicher Ausdehnung immens voneinander. Das bedeutet auch, dass jeder Betreiber seine eigene Strategie hat, mit der er mit Hilfe von Routing-Protokollen die Kommunikation der IP-Pakete in seinem Netz organisiert. Dieses geordnete Chaos gilt es in seiner Dynamik zu verstehen und zu beobachten.

Forschung – Internet-Frühwarnsysteme, IT-Frühwarnsysteme

Mit Hilfe der Arbeitsschwerpunkte im Bereich Internet-Frühwarnsysteme wird eine Systematik entwickelt, mit der kritische Zustände und großflächig angelegte Angriffe auf die Sicherheit, Integrität oder Verfügbarkeit der Dienste im Internet frühzeitig erkannt werden können. Die Mitarbeiter der beteiligten Schwerpunkte entwickeln auf der Basis ihrer gesammelten Erkenntnisse ein Internet-Frühwarnsystem, das Angriffsszenarien selbstständig erkennt und abhängig von Alarmstufen Warnmeldungen generiert, damit notwendige Schritte zur Abwehr des Angriffs eingeleitet werden können.

Forschung – Internet-Analyse-System

Das von uns entwickelte Internet-Analyse-System ist ein komplexes verteiltes System, dessen Ziel es ist, die kritische Infrastruktur Internet zu beobachten, um einen Überblick über den aktuellen Zustand des Netzes zu bekommen. Seine Aufgaben lassen sich grob in die vier Teilbereiche Profilbildung, Beschreibung des Ist-Zustandes, Frühwarnsystem und Prognose einteilen. Hauptaufgabe des Profilbildungs-Moduls ist eine umfassende Analyse und Interpretation der Kommunikationsparameter des Internetverkehrs, mit dem Ziel, Profile und Muster zu erkennen, die unterschiedliche Zustände des Internets identifizieren. Des Weiteren können mit Hilfe des Systems Anomalien erkannt und die Ursachen für die Zustandsänderungen erforscht und analysiert werden.

Forschung – Verfügbarkeit der Dienste im Internet

In diesem Arbeitsschwerpunkt wird ein System entwickelt, welches verschiedene Arten von Verfügbarkeiten über die wichtigsten Dienste und Kommunikationsinfrastrukturkomponenten im Internet misst. Das sind z.B. wichtige Webdienste, DNS-Dienste, Kommunikationsverbindungen und Router sowie Mail-Dienste und –Server. Parameter, die mit der Hilfe von Dronen gemessen werden, sind: Dienstgüte: Fehlerrate, Jitter, Verzögerung, Paketverlust und Funktionen der Dienste: Abfragen von Webseiten, Kommunikation mit einem Mail-Gateway, DNS-Anfragen, usw.

Wissenschaftliche Grundlagen zur Auswertung von Internet-Messdaten

In diesem Bereich werden mit statistischen Analysen, u.a. Data-Mining auf Internet-Messdaten angewendet, mit dem Ziel, Anomalien zu erkennen, die auf Angriffe hindeuten.

Forschung – Strukturelle Analyse des Internets in Deutschland

Im Rahmen des Internet-Analyse-Systems soll die Struktur des Internets in Deutschland dargestellt werden. Anhand von Informationen über Autonome Systeme, die unterschiedlichen Verbindungen zwischen ihnen und den dahinter stehenden Unternehmen, soll die Vermaschung des deutschen Internet-Teils näher analysiert werden. Ein autonomes System ist im Internet ein eigenständiges IP-Netz, welches als Einheit verwaltet und nach außen durch spezielle Router an den Grenzen des Autonomen Systems identifiziert wird. Betrieben werden die AS-Netze von ISPs, Webhostern, großen Unternehmen und von öffentlichen Internetaustauschpunkten. Für die Verwaltung der Autonomen Systeme zeichnet sich die zentrale Internet Assigned Numbers Authority (IANA) verantwortlich. Weltweit sind zurzeit rund 57.000 AS-Netzwerke registriert. Bei der strukturellen Analyse sollen nun die Kommunikationsflüsse zwischen den Autonomen Systemen untersucht und dargestellt werden. Außerdem werden Modellarchitekturen entwickelt, die helfen die Dynamiken besser zu verstehen.

Security Gateways (Firewall, VPN, uns.)

In diesem Bereich werden Analysen über die Wirksamkeit und den Kommunikationsoverhead von Security Gateways durchgeführt.

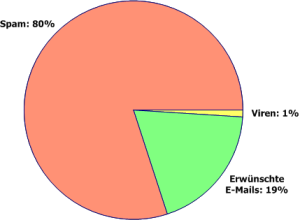

Forschung – E-Mail-Sicherheit

Im Forschungsschwerpunkt E-Mail-Sicherheit beschäftigen wir uns mit sicherheitsrelevanten Themen, den E-Mail-Dienst im Internet betreffend. In diesem Arbeitsschwerpunkt wird mit Hilfe von regelmäßigen Umfragen das Gefahrenpotential für die E-Mail-Kommunikation eingeschätzt und die Bedrohungslage durch Spam und Viren erfasst. Es soll mit den Frageaktionen geklärt werden, welche Art von Informationen zurzeit im Internet über E-Mail ausgetauscht werden und mit welcher Bedeutung für die Kommunikationspartner. Des Weiteren wird in Erfahrung gebracht, in wie weit die E-Mail-Kommunikation bereits eingeschränkt ist und welche Mechanismen sich in der Praxis bisher als einsatzfähig erwiesen haben.

Anti-Spam (Konzepte, Umsetzungsstrategien, empirische Untersuchungen)

Die o.g. Umfragen bilden weiterhin die Basis für eine Evaluierung von Anti-Spam-Maßnahmen. Hier gilt es insbesondere, die zahlreichen und zumeist komplizierten Möglichkeiten der Spamabwehr auf Praxistauglichkeit zu überprüfen. Darüber hinaus erarbeiten wir Möglichkeiten der modernen Spam-Abwehr. Der Fokus dieser Arbeit liegt insbesondere in der Aufgabe moderner E-Mail Service Provider, Spam als Bedrohung des E-Mail-Dienstes in größtmöglichem Umfang einzudämmen.

Digitale Signatur und Verschlüsselung, Virtuelle Poststelle

Hier konzentrieren wir uns auf die Überprüfung der Praxistauglichkeit von vorhandenen Sicherheitsmechanismen.

Password Fishing (Aufklärungs- und Erkennungsstrategien)

In diesem Bereich versuchen wir Erkennungsmechanismen aus den Aktivitäten des Internet-Analyse-Systems abzuleiten. Zusätzlich klären wir die Anwender und Anbieter über das Thema und die Möglichkeiten, das Problem zu minimieren, durch Artikel auf.

Harvesting (Forschung)

Spammer sammeln automatisiert E-Mail-Adressen für den Spam-Versand. Das sog. Harvesting untersuchen wir mit der Absicht, das Verhalten von Harvesting-Bots zu analysieren. Darüber hinaus könnte eine Analyse des Harvesting-Verhaltens Rückschlüsse auf Spamming-Strukturen liefern.

Viren, Würmer, Trojaner (Erkennungsstrategien im Internet)

In diesem Bereich konzentrieren wir uns insbesondere auf das Erkennen von Viren-Wellen im Internet, um im Rahmen des Internet-Frühwarnsystems eine Frühwarnung aussprechen zu können.

Web-Service-Sicherheit

Web-Services sind erwachsen geworden und haben ein beachtliches Potential entwickelt, da sie auf einem offenen, dynamischen Austausch von Daten basieren. Diese Offenheit ist ihre Stärke und sorgte für eine große Akzeptanz. Zugleich stellt sie aber auch ein Problem dar, da es zur Zeit noch an Mechanismen mangelt, die Web-Services so sicher machen, dass sie auf breiter Basis in der Praxis eingesetzt werden können. In unserem Forschungsschwerpunkt Web-Service Sicherheit behandeln wir daher Technologien und Ansätze, mit deren Hilfe man ein höheres Sicherheitsniveau der Web-Services erreichen könnte. Hierzu zählen unter anderem:

Identity Management (Forschung)

In diesem Bereich werden einheitliche Authentikationsverfahren auf Basis von PKIs realisiert und ihre Praxistauglichkeit überprüft.

Single Sign On

In diesem Bereich haben wir Liberty Alliance (Global LogIn, Circle of Trust,…) Technologie in unsere und weitere Webseiten integriert, um die Funktionsfähigkeit darzustellen.

XKMS

Die XML Key Management Specification definiert ein Protokoll, um Validierung und Verwaltung von Schlüsseln auf XML Basis via Web-Services zu verwirklichen. Die resultierenden Vorteile vereinfachen den Umgang mit der PKI wesentlich. Wir haben ein solches System entwickelt und testen es auf Praxistauglichkeit.

Vertrauenswürdiges Chatten und Mediations-Chat im Internet

Im Rahmen dieser Forschung haben wir ein Secure-Chat-System entwickelt, das eine abhörsichere Kommunikation und einen sicheren Betrieb gewährleistet. Hierbei steht die vertrauenswürdige Gestaltung der Benutzerschnittstelle, die eine diskrete Chatberatung im professionellen Bereich ermöglicht in besonderem Fokus. Dadurch wäre beispielsweise ein Einsatz in der psychologischen, oder allgemeinmedizinischen Beratung denkbar. Eine weitere Anwendung des vertrauenswürdigen Chattens ist das Mediations-Chat, welches für kleinere Streitfälle, die nicht vor Gericht entschieden werden, genutzt werden kann. Im Mediations-Chat nutzen die beiden streitenden Parteien und ein Mediator das erweiterte Secure-Chat-System und versuchen die Streitigkeiten in relativ kurzer Zeit und ohne große Reiseaufwendungen zu klären.

Sicherheit von verteilten Systemen

In diesem Bereich beschäftigen wir uns mit der Integration von Sicherheitsmechanismen auf den verschiedenen Ebenen, wie Betriebssystem, Sicherheitsplattform (z.B. EMSCB) und Kommunikationsstack, um alle Sicherheitsaspekte für zukünftige Anwendungsfälle erfüllen zu können.

Trusted Computing

Ziel dieses Forschungsprojektes EMSCB ist die Entwicklung einer vertrauenswürdigen, fairen und offenen Sicherheitsplattform basierend auf der Trusted Computing (TC) Technologie.

Kommunikationsaspekte

Die Notwendigkeit über Netzwerke zu kommunizieren wird durch die Umsetzung moderner IT-Konzepte in der Zukunft noch viel umfangreicher und flexibler notwendig sein. Verteilte Systeme, mobile Anwendungen und Ubiquitous- oder Pervasive-Computing sind nur einige IT-technische Stichworte, die diese Notwendigkeit aufzeigen.

Faires Digital Right Management (DRM)

Aus unserer Sicht besteht das Ziel von fairen DRM-Systemen darin, geeignete Umgebungen und Rahmenbedingungen für die Nutzung digitaler Werke zu schaffen, so dass die Interessen und Sicherheitsanforderungen aller beteiligten Parteien in sinnvoller Weise berücksichtigt werden. Somit sollen faire DRM-Methoden im allgemeinen für einen Vertragsabschluss und dessen Einhaltung sorgen.

Internet-Recht (Forschung)

Im Arbeitsschwerpunkt Internet-Recht beschäftigen wir uns mit den rechtlichen Rahmenbedingungen und Möglichkeiten geschäftlichen Handelns im Internet.

Hierzu zählen insbesondere die folgenden Themenbereiche:

- Anpassung und Flexibilität der anwendbaren Rechtsnormen

- Gestaltung der Rechtsbeziehungen zwischen den Beteiligten

- Datenschutz und Recht im E-Commerce

- Streitschlichtung und Mediation mittels Internet

Weitere Themen

IP-Telefonie (Voice over IP)

In diesem Bereich beschäftigen wir uns mit Quality of Service Anforderungen und neuen Abhängigkeiten aufgrund des Abbaus alter Strukturen. Außerdem wird das Thema ‚Spam im Bereich IP-Telefonie‘ behandelt.

Mobile Netze (sicherer Zugang, verschlüsselte Kommunikation, usw.)

Im Bereich der Mobilen Netze beschäftigen wir uns mit WLAN und Bluetooth-Sicherheit sowie mit der sicheren Integration von mobilen Nutzern in bestehende Unternehmensnetze.

Sicherheit in Next Generation Networks

Während es heute Sicherheitslösungen in Netzen gibt, die auf die jeweilige Technologie oder ein spezielles Angebot zugeschnitten sind, wird es in Zukunft wichtig sein, all diese Technologien zu einem Next Generation Network zu verschmelzen.

Das Zusammenwachsen dieser verschiedenen Technologien und Angebote bedeutet, dass die Sicherheit in den neuen Dienstleistungen mit neuen Übergängen zwischen Verantwortung und komplexen Beziehungen kontrolliert werden muss. In offenen Systemen brauchen wir andere, betreiberübergreifende Lösungskonzepte für funktionierende Sicherheitsmechanismen.

Wir beschäftigen uns mit den neuen Anforderungen eines Next Generation Network und diskutieren Strategien und Lösungen mit dem Ziel, einen sicheren und vertrauenswürdigen Betrieb von Informations- und Kommunikationstechnik zu schaffen.