Hardwaresicherheit: In den vergangenen Tagen wurde eine Sicherheitslücke in der Schlüsselpaargeneration in einer kryptografischen Software Bibliothek veröffentlicht, auf deren Basis viele kryptografische Chips arbeiten. Die Schwachstelle betrifft Chips, die von der Infineon Technologies AG ab 2012 hergestellt worden sind. Bekannt ist die Lücke seit Ende Januar, seitdem wurde der Hersteller durch das Team, bestehend aus Wissenschaftlern aus Tschechien, dem Vereinigten Königreich und Italien, informiert und arbeitete im Anschluss an einer gemeinsamen Lösung, um die Schwachstelle zu schließen.

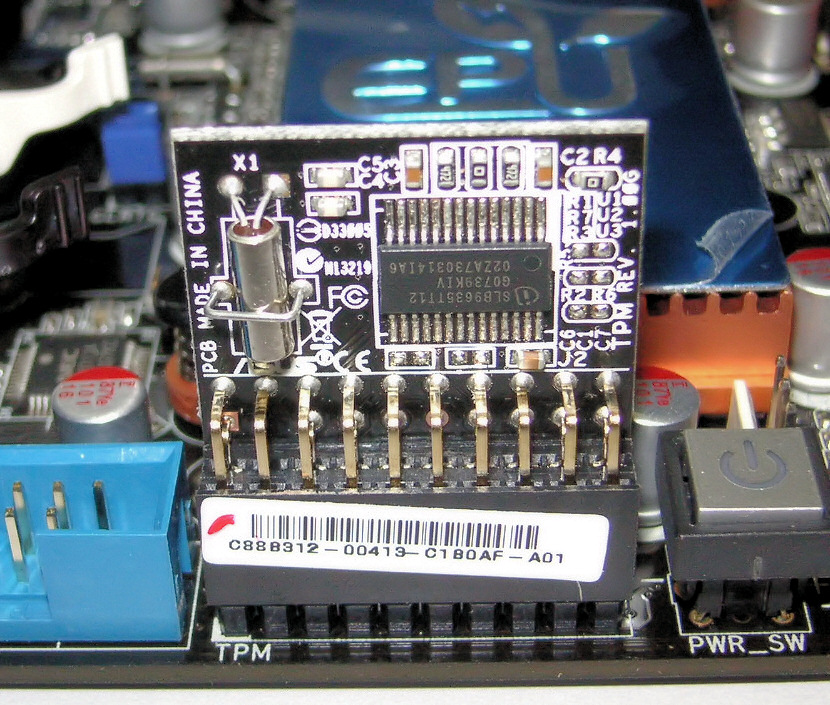

Das Trusted Platform Module (TPM) ist ein Chip, der Computer um Sicherheitsfunktionen ergänzt. Er besitzt einen eigenen Kryptoprozessor, der unter anderem Zufallszahlen erzeugt, um damit kryptografische Operationen durchzuführen sowie einen RSA Schlüsselgenerator. Die Schwachstelle betrifft nun das Generieren von RSA-Schlüsseln, die in einem asymmetrischen Verschlüsselungsverfahren genutzt werden.

RSA

RSA basiert auf der zufälligen Auswahl zweier Primzahlen, die nicht zu dicht beieinanderliegen. Zur Verschlüsselung gehören ein öffentlicher Schlüssel sowie ein privater Schlüssel. Mit dem öffentlichen Schlüssel lassen sich Nachrichten verschlüsseln, mit dem privaten wieder Entschlüsseln. Der Angriff (Factorization Attack) erlaubt nun, den privaten Schlüssel anhand von Primfaktorzerlegung aus dem öffentlichen Schlüssel zu rekonstruieren. Die generierten Primzahlen folgen einer bestimmten Struktur, so dass angreifbare Schlüssel leicht zu erkennen sind.

Ein Angreifer kann also nun beispielsweise anhand eines öffentlichen Schlüssels die Identität (Privater Schlüssel) des eigentlichen Inhabers stehlen, um private Nachrichten zu Entschlüssen oder sich als die betroffene Person ausgeben.

TPM

Der TPM wird unter anderem zu Schutz kryptografischer Schlüssel genutzt, die dort erzeugt, benutzt und abgelegt werden können. So bleiben Sie vor Softwareangriffen geschützt. Eine weitere Anwendung ist das Versiegeln eines Computers durch Ermitteln und Abspeichern eines Hardware-Hashwerts, der bei Änderungen an der Hardware geändert und somit ungültig wird. Der TPM wird zurzeit in den Spezifikationen 1.2 und 2.0 angeboten, wobei letztere variable und modernere Krypto-Algorithmen anbietet.

Betroffen sind nun die TPM von Infineon mit einer Firmware älter als Version 7.62.3126. Da die Chips meist nicht direkt über den Hersteller bezogen werden, sondern teilweise schon auf Hardware anderer Hersteller verbaut werden, ist es nötig, dass diese auch entsprechende Updates anbieten. Ein TPM ist in der Regel auf allen aktuellen Notebooks verbaut. Für Nutzer von Microsoft Windows sind bereits am 10.10.17 an Microsoft’s Patchday Sicherheitsupdates ausgerollt worden. Infineon steht ebenfalls mit verschiedenen Computer Herstellern in Verbindung, um die Firmware Updates möglichst bald verfügbar zu machen.

Sind Sie dennoch weiterhin auf die Nutzung von RSA-Schlüsseln angewiesen, empfiehlt es sich die Schlüssellänge anzupassen, da die notwendige Rechenzeit zur Ermittlung des privaten Schlüssels irgendwann die Wirtschaftlichkeit übersteigt. So lassen sich 512-Bit RSA Schlüssel schon in zwei Stunden Prozessorzeit ermitteln, 1024-Bit Schlüssel bereits in 97 Tagen Prozessorzeit. Doch Vorsicht, mit der richtigen Hardware lässt sich diese Zeit um ein Vielfaches reduzieren. Es ist daher ratsam einen 4096-Bit RSA Schlüssel zu verwenden, dessen Faktorisierung zwar ebenfalls theoretisch möglich, aber momentan noch nicht praktikabel ist.

Die Schwachstelle soll am 2.11.17 im Detail veröffentlicht werden. Alle bisherigen Informationen zur Schwachstelle finden Sie im Paper „The Return of Coppersmith’s Attack: Practical Factorization of Widely Used RSA Moduli [ACM CCS 2017]“ von Matus Nemec, Marek Sys, Petr Svenda, Dusan Klinec und Vashek Matyas unter: https://crocs.fi.muni.cz/public/papers/rsa_ccs17

Autor: David Bothe

Quellen:

- https://www.infineon.com/cms/en/product/promopages/tpm-update/?redirId=59160

- http://letstrust.de/categories/1-TPM

- https://sites.google.com/a/chromium.org/dev/chromium-os/tpm_firmware_update